Imaginez un cambrioleur qui essaie de forcer la porte de votre maison. Si cette porte est verrouillée par une simple clé, il lui suffit de la dupliquer ou de la forcer pour entrer. Mais si, en plus de la clé, vous avez installé un digicode et un système de reconnaissance d’empreintes, le cambrioleur devra passer trois obstacles différents. C’est précisément le rôle de la MFA (Multi-Factor Authentication) : fournir plusieurs « barrières » de sécurité avant d’accorder l’accès à un compte ou un système. Dans cet article, nous allons découvrir comment fonctionne cette authentification multifacteur, pourquoi elle est cruciale (notamment au Maroc, où la cybersécurité prend de plus en plus d’ampleur), et comment l’implémenter efficacement.

Avec l’explosion du télétravail et des menaces croissantes en ligne, se contenter d’un simple mot de passe n’est plus suffisant. Les hackers redoublent d’ingéniosité pour dérober vos précieuses données. Alors, comment se prémunir contre ces attaques ? Quelles méthodes d’authentification sont les plus fiables ? Et surtout, comment mettre en place la MFA de manière efficace et fluide pour que vos utilisateurs ne se sentent pas freinés ? Réponses tout de suite dans cet article complet, pensé pour vous accompagner pas à pas.

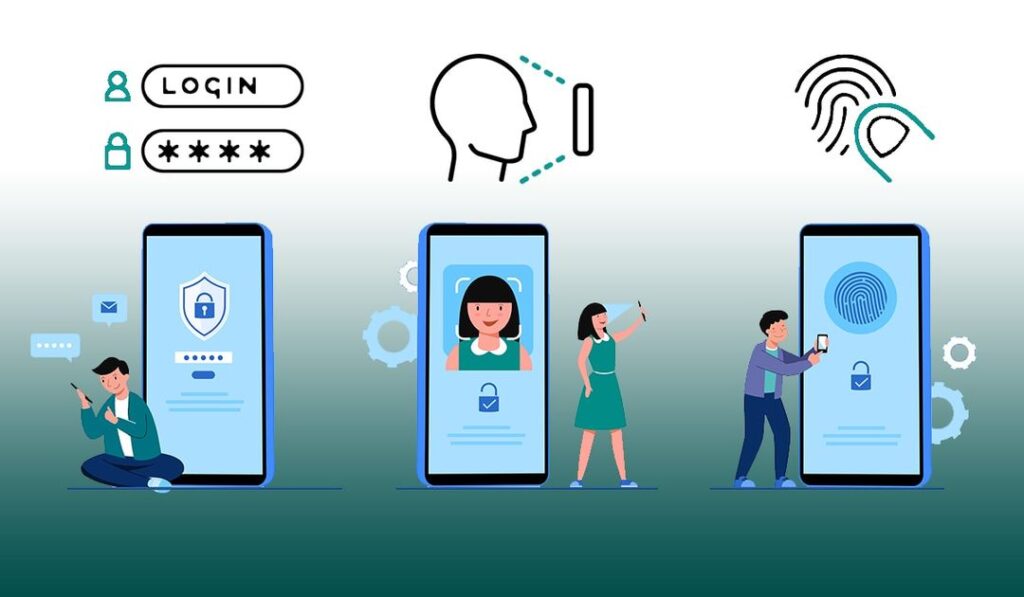

L’acronyme MFA signifie Multi-Factor Authentication, que l’on appelle aussi authentification multifacteur. Elle consiste à exiger plusieurs preuves d’identité (souvent appelées « facteurs ») avant de donner accès à un compte ou à une application.

La MFA repose sur la combinaison d’au moins deux de ces catégories. Par exemple, vous pourriez saisir votre mot de passe (facteur de connaissance) puis confirmer via une application mobile (facteur de possession).

Les vols de mots de passe sont extrêmement répandus. Une base de données piratée, une attaque de phishing ou une fuite de données peuvent exposer des milliers, voire des millions de combinaisons d’identifiants. En imposant une preuve supplémentaire, la MFA empêche l’accès non autorisé même si le mot de passe est compromis.

De nombreuses réglementations et recommandations (telles que celles de l’ANSSI) préconisent l’usage de l’authentification multifacteur, surtout lorsque des données sensibles sont en jeu. Les entreprises au Maroc et partout ailleurs sont de plus en plus tenues de respecter ces bonnes pratiques pour protéger leurs clients et leurs collaborateurs.

Proposer la MFA, c’est envoyer un signal fort : « Nous prenons votre sécurité au sérieux. » Les clients, partenaires et employés apprécieront cet engagement, ce qui améliore la réputation de l’organisation sur le long terme.

Lorsque vous activez l’authentification multifacteur, voici comment une connexion standard peut se dérouler :

Pour illustrer, prenons un site bancaire. Vous ouvrez l’application depuis votre smartphone, vous entrez votre identifiant et votre mot de passe. Ensuite, l’application vous demande un code unique envoyé par SMS. En parallèle, si l’appareil détecte un changement géographique inhabituel (vous étiez au Maroc, mais vous vous connectez soudainement depuis l’autre bout du monde), il peut activer une vérification encore plus poussée, comme votre empreinte digitale.

Il existe plusieurs méthodes d’authentification multifacteur, adaptées à différents contextes et budgets.

C’est l’option la plus courante. Après avoir saisi votre mot de passe, un code à usage unique vous est envoyé par SMS ou par email. Ce système est rapide à mettre en place et peu coûteux. Cependant, il reste vulnérable si le téléphone ou la boîte mail est compromise.

Des applications dédiées (telles que Google Authenticator, Microsoft Authenticator, etc.) génèrent un code unique renouvelé toutes les 30 secondes. Elles ne nécessitent pas de réseau téléphonique, ce qui les rend plus sécurisées qu’un simple SMS.

Il s’agit de petits appareils (souvent un porte-clés) qui génèrent un code unique. Très répandus dans le secteur bancaire, ils offrent un niveau de sécurité élevé, mais peuvent se perdre ou s’oublier chez soi.

Reconnaissance d’empreintes, de l’iris ou du visage : cette forme d’authentification repose sur « quelque chose que vous êtes ». C’est très pratique, mais cela soulève parfois des questions de confidentialité et de stockage de données sensibles.

La MFA n’est pas une solution miracle isolée. Pour optimiser votre sécurité, combinez-la à d’autres mesures :

Au Maroc, comme dans de nombreux pays, la transformation digitale s’accélère. Les entreprises marocaines se digitalisent, les services bancaires en ligne se développent, et le télétravail se généralise. Cependant, cette transition numérique s’accompagne d’une hausse des menaces cyber. Dans ce contexte, la MFA prend tout son sens :

Pour ces raisons, la MFA s’impose comme une mesure incontournable afin de rassurer clients, collaborateurs et partenaires.

La MFA ou authentification multifacteur n’est plus un luxe réservé aux grandes entreprises. Elle devient un passage obligé pour toute organisation qui souhaite protéger efficacement ses données et celles de ses utilisateurs. En combinant plusieurs facteurs (mot de passe, token, biométrie), vous offrez un rempart puissant contre les cyberattaques. Certes, la mise en place demande un peu de travail, mais le jeu en vaut largement la chandelle : vous gagnez en sécurité, en conformité, et en confiance auprès de vos clients et collaborateurs.

Protéger vos comptes, c’est finalement comme fermer à clé toutes les portes de votre maison, et en verrouiller même certaines à double tour. Alors, prêt à adopter la MFA ?