Bienvenue dans ce guide dédié à IPSEC, un protocole de sécurité qui est rapidement devenu un standard dans le monde de la protection des données et des communications en ligne. Peut-être avez-vous déjà entendu parler du Tunnel IPSEC sans en comprendre tous les détails techniques ? Rassurez-vous, vous êtes au bon endroit ! Dans cet article, nous allons aborder de façon simple et concrète les fondements d’IPSEC, ses avantages, son déploiement, ainsi que ses usages réels en entreprise et chez les particuliers.

Vous vous demandez pourquoi tant d’entreprises font confiance à IPSEC pour chiffrer leurs données ? Ou comment ce protocole s’intègre dans un réseau existant ? Nous répondrons à toutes ces questions pas à pas, avec un ton humain et convivial. Installez-vous confortablement : d’ici la fin de cette lecture, vous aurez une vision claire de ce qu’IPSEC peut apporter à votre organisation, et vous saurez si un Tunnel IPSEC est la solution de cybersécurité qu’il vous faut.

Pour faire simple, IPSEC (Internet Protocol Security) est un ensemble de protocoles visant à protéger les communications sur les réseaux IP. Dès que vous échangez des données, que ce soit pour naviguer sur le web ou pour transférer des informations sensibles, IPSEC va chiffrer et authentifier ces échanges.

En pratique, IPSEC agit comme un gardien qui surveille et sécurise tout le trafic IP, en veillant à ce que seules les entités autorisées puissent lire et modifier les données. Il fonctionne au niveau de la couche réseau, ce qui le rend particulièrement efficace pour une large gamme d’applications, allant de l’accès à distance pour les télétravailleurs jusqu’aux connexions inter-sites d’une entreprise internationale.

Ce système est souvent comparé à d’autres solutions de sécurité, comme les VPN basés sur SSL (Secure Sockets Layer). La différence majeure ? IPSEC sécurise directement le protocole IP au sein duquel sont encapsulées toutes vos données. Ainsi, l’ensemble de vos applications bénéficient d’une couche de protection robuste, sans nécessiter pour autant de configuration spécifique à chaque logiciel.

Pour comprendre le fonctionnement d’IPSEC, il faut savoir qu’il repose sur deux composants principaux :

Ces protocoles se combinent généralement avec un mécanisme de gestion des clés cryptographiques, comme IKE (Internet Key Exchange), pour établir et renouveler les clés de chiffrement entre les deux extrémités de la connexion.

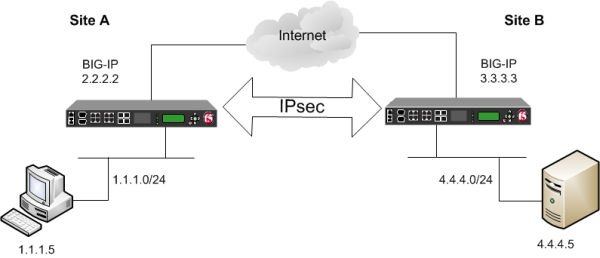

En coulisses, le processus ressemble à la mise en place d’un tunnel (d’où l’expression Tunnel IPSEC). Imaginez un couloir sécurisé où seul le trafic autorisé peut circuler ; toutes les portes sont verrouillées, et il vous faut une clé unique pour entrer ou sortir. C’est un peu ce que fait IPSEC : il crée un tunnel virtuel entre deux points pour permettre un transfert de données sûr et chiffré.

Vous vous demandez peut-être ce que ce fameux Tunnel IPSEC a de plus qu’une connexion standard. Eh bien, il apporte :

Aujourd’hui, de nombreuses entreprises utilisent le Tunnel IPSEC pour relier plusieurs sites distants :

Dans un contexte où la cybersécurité est au cœur des préoccupations, investir dans IPSEC n’est plus un luxe, mais une nécessité. De plus, si vous hésitez encore entre différentes solutions, n’hésitez pas à parcourir notre comparatif sur les Proxy et les VPN : vous y découvrirez comment IPSEC se situe par rapport à d’autres méthodes de sécurisation.

Avec IPSEC, vous bénéficiez d’un chiffrement fort, protégeant vos données des regards indiscrets. Cela limite drastiquement les risques de vol d’informations, un point critique pour les entreprises manipulant des données confidentielles ou des informations sensibles (services financiers, santé, etc.).

IPSEC peut sécuriser un large éventail de communications : d’une simple messagerie interne à des applications spécialisées. Les entreprises, quelle que soit leur taille, peuvent donc l’adopter avec un impact minimal sur leur infrastructure existante.

Que vos équipes soient sur Windows, macOS, Linux ou même sur des solutions embarquées, IPSEC est reconnu et pris en charge par la majorité des systèmes d’exploitation. Inutile de se soucier d’une compatibilité spécifique à chaque logiciel ou chaque version d’OS.

Avec des outils de gestion comme les pare-feux de nouvelle génération (NGFW) ou les concentrateurs VPN, vous pouvez centraliser et administrer facilement vos configurations IPSEC sur l’ensemble de vos sites. Cela facilite également la mise à jour des clés de chiffrement, point crucial pour maintenir un haut niveau de sécurité.

Avant de lancer un projet IPSEC, il faut d’abord évaluer les besoins : quelles applications doivent être sécurisées ? Qui doit y avoir accès ? Prévoir ces aspects en amont vous permettra d’optimiser la configuration et d’éviter des surcoûts inutiles.

Plusieurs fournisseurs, tels que Cisco, Juniper ou Fortinet, proposent des équipements capables de gérer nativement IPSEC. Si vous préférez des solutions purement logicielles, des distributions Linux spécialisées comme pfSense ou OPNSense incluent des modules IPSEC fiables et robustes.

Une fois le matériel et les logiciels sélectionnés, vous paramétrez le Tunnel IPSEC :

Assurez-vous que les systèmes à chaque extrémité du tunnel utilisent les mêmes paramètres. C’est un peu comme un cadenas : il faut la même clé de chaque côté pour que la connexion fonctionne.

Une étape souvent négligée, mais cruciale : réaliser des tests de montée en charge, de reprise après incident et de détection d’intrusion. Cela vous évitera des mauvaises surprises en production.

Votre Tunnel IPSEC doit être surveillé en continu :

Pour aller plus loin, n’hésitez pas à consulter la documentation officielle de l’IETF, qui édicte les standards relatifs à IPSEC et couvre les bonnes pratiques de déploiement.

Bien choisir les algorithmes de chiffrement

Les protocoles plus anciens comme DES sont aujourd’hui considérés comme peu fiables. Optez pour des standards actuels (AES-256) pour une sécurité optimale.

Maintenir la cohérence de vos configurations

Veillez à ce que chaque site distant ou chaque client VPN dispose d’une configuration homogène. Une seule erreur dans un paramètre de chiffrement peut bloquer toute la liaison.

Segmenter et limiter les accès

Même avec IPSEC, il est essentiel de définir clairement qui peut accéder à quoi. Limitez les accès aux seules ressources indispensables pour limiter la surface d’attaque.

Former les utilisateurs

La meilleure technologie ne fait pas tout. Vos collaborateurs doivent être sensibilisés aux bonnes pratiques (ne pas partager leurs identifiants, reconnaître les tentatives de phishing, etc.).

IPSEC n’est pas toujours la réponse à tous les problèmes de sécurité. Si vous cherchez simplement à sécuriser une navigation web, un VPN SSL (type OpenVPN ou WireGuard) peut suffire. IPSEC, plus complexe à configurer, se justifie pleinement quand on a besoin d’une sécurisation poussée au niveau de la couche réseau, ou pour relier plusieurs sites distants de façon pérenne.

De plus, si vos équipements réseau sont trop anciens ou hétérogènes, la configuration IPSEC peut se révéler ardue. Dans ce genre de cas, mieux vaut prendre en compte les coûts de mise à niveau et vous demander si des solutions alternatives ne conviendraient pas mieux à votre scénario.

En résumé, IPSEC se positionne comme un véritable bouclier numérique :

Bien qu’un déploiement IPSEC demande une bonne planification et une configuration minutieuse, les bénéfices sont immenses en termes de sérénité et de prévention des risques. À l’heure où la data est le nouveau pétrole, il devient essentiel de protéger cette ressource avec les meilleures solutions technologiques.